Publicado el 25 Julio 2022

Publicado el 25 Julio 2022

5 Conceptos erróneos de autenticación utilizando un teléfono móvil

La investigación de Google, Universidad de Nueva York y Universidad de California en San Diego, basada en 350,000 intentos de secuestro en el mundo real, demostró que los SMS y los autenticadores móviles no son muy eficientes para prevenir los robos de cuentas y ataques específicos. La investigación reveló que una OTP basada en SMS solo bloqueaba el 76% de los ataques y una aplicación “push” solo bloqueaba el 90% esto es como mínimo, una tasa de penetración del 10%. Con este enfoque, no es una cuestión de si lo atacarán, es una cuestión de cuándo.

El empleado promedio tiene que usar y recordar 191 contraseñas, donde la autenticación a base del móvil, como SMS y OTP se utiliza para dos factores (2FA) o MFA, los empleados deben esperar para ingresar los códigos entregados por SMS o aplicaciones del autenticador. Todo esto se suma al tiempo y la complejidad de la autenticación y reduce la productividad de los empleados.

Formas comunes de autenticación en un movil

Hay muchas formas de autenticación utilizando un móvil, cada una ofrece diferentes grados de seguridad y experiencia de usuario. Si bien ciertas formas de autenticación móvil ofrecen mayor seguridad que otras, es importante tener en cuenta que ningún autenticador basado en dispositivos móviles puede detener el robo de cuentas al 100%.

Concepto Érroneo #1:

La autenticación en un móvil es fácil de usar

Realidad: La autenticación en un móvil pone a las organizaciones en riesgo

Es importante recordar que los dispositivos móviles se construyen para la comunicación, no para la seguridad. Muchas organizaciones piensan que “la autenticación móvil es lo suficientemente buena”. Pero en realidad cada autenticador móvil se puede ser atacado por phishing.

Los hackers de hoy en día se apropian cada vez más de códigos de uso único y notificaciones “push” mediante la interceptación o el phishing, con el atacante y la toma de control de la cuenta casi invisibles para el usuario. El riesgo de interceptación de SMS es tan alto que el NIST (Instituto Nacional de Estándares y Tecnología) declaró a los SMS obsoletos como método de autenticación

Concepto Érroneo #2:

La autenticación en un móvil es de bajo costo

Realidad: Es más cara que lo que piensa

Se estima que el 10% de los dispositivos se pierden, se roban o se rompen cada año en las organizaciones, factor que aumenta el costo de la autenticación móvil (sin mencionar el riesgo). Cada vez que un usuario tiene problemas con la autenticación móvil, no está siendo productivo. La autenticación es un servicio de misión crítica: si los empleados no pueden iniciar sesión en las aplicaciones o portales que utilizan, no pueden hacer su trabajo.

Concepto Érroneo#3:

La autenticación en un móvil es fácil de usar

Realidad: La autenticación en un móvil es compleja de utilizar y administrar

Es común suponer que la autenticación móvil será fácil de usar o simple. La verdad es que si las contraseñas ya son una carga para los usuarios y para el departamento de TI, la autenticación móvil puede empeorar esa frustración debido a expectativas incorrectas y posibles disrupciones.

Los autenticadores móviles que involucran SMS o códigos push introducen pasos adicionales engorrosos, lo que aumenta la fatiga del usuario, esto podría obligar a los usuarios a autenticarse cientos de veces al día.

Concepto Érroneo #4:

La autenticación en un móvil ofrece 360°de cobertura

Realidad: La autenticación móvil crea brechas en MFA

Los autenticadores móviles pueden generar brechas de seguridad en MFA cuando los usuarios no pueden, no usan o no quieren usar la autenticación basada en dispositivos móviles. Las razones incluyen baja cobertura celular en ciertas áreas geográficas, empleados que no quieren usar dispositivos personales para trabajar o no quieren permitir el acceso del administrador a sus dispositivos. También puede haber restricciones sindicales o requisitos de cumplimiento, y algunos empleados es posible que ni siquiera puedan usar un teléfono inteligente.

Concepto Érroneo #5:

La autenticación en un móvil está probada a futuro

Realidad: La autenticación móvil no está diseñada para el largo plazo

Muchas aplicaciones que soportan OTP y otros métodos heredados aún no admiten protocolos modernos como FIDO2 y WebAuthn. Destruir y reemplazar los métodos heredados de la noche a la mañana no es pragmático y puede ser costoso. Al mismo tiempo, tampoco es deseable que los usuarios lleven varios dispositivos de autenticación. Pasar a la tecnología passwordless no es una implementación “única”, sino más bien un viaje que a menudo implica admitir entornos heredados, modernos e híbridos con una autenticación sólida.

Te presentamos una autenticación sólida y moderna con una Yubikey

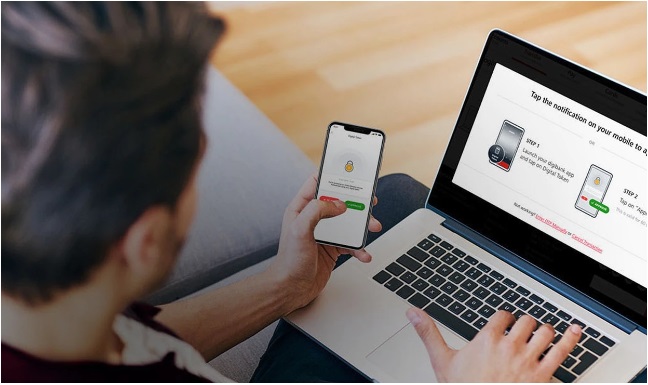

La YubiKey utiliza protocolos modernos como los estándares de autenticación abiertos FIDO U2F y FIDO2 para ayudar a eliminar los ataques basados en credenciales impulsados por phishing y soporta la necesidad de un flujo de inicio de sesión fácil de usar.

Por su versatilidad la YubiKey no requiere instalación de software ni batería, así que, para una autenticación segura, simplemente se conecta a un puerto USB y se toca el sensor, o bien se toca usando NFC. Las YubiKeys no requieren baterías, no tienen pantallas que se puedan romper, no necesitan una conexión celular y son resistentes al agua y a los golpes.

Principales servicios donde se puede usar Yubikey